Gilt für: ThreatSync

Ein Vorfall ist eine Aktivität, die bestätigterweise bösartig ist. Ein Vorfall kann so einfach sein wie ein Kompromittierungsindikator oder so komplex wie ein Angriffsindikator, der Verhaltensarten sequenziert, um eine bösartige Absicht zu ermitteln.

Die Seite Vorfälle bietet eine zentrale Liste von Vorfällen, anhand der ein Incident Response Team die Vorfälle prüfen und entsprechende Aktionen durchführen kann. Auf jeden hier aufgeführten Vorfall kann mit einer Aktion reagiert werden.

Auf der Seite Vorfälle können Sie Folgendes tun:

- Datumsbereiche ändern

- Vorfallslisten sortieren und filtern

- Vorfallsdiagramme anzeigen

- Vorfallslistenberichte herunterladen

- Fernsteuerung

Weitere Informationen zu Vorfällen finden Sie unter Vorfallsdetails prüfen. Weitere Informationen dazu, wie Sie Aktionen für einen Vorfall durchführen, finden Sie unter Aktionen für Vorfälle und Endpoints durchführen.

So öffnen Sie die ThreatSync-Vorfallsliste:

- Wählen Sie Überwachen > Bedrohungen > Vorfälle.

Die Seite Vorfälle wird geöffnet.

- So zeigen Sie einzelne Vorfälle auf der Seite an:

- Um detailliertere Informationen zu einem bestimmten Vorfall anzuzeigen, klicken Sie auf der Seite Vorfallsdetails auf den Vorfall. Tipp! Weitere Informationen finden Sie unter Vorfallsdetails prüfen.

Sie können direkt von der Seite Vorfälle aus Aktionen für Vorfälle durchführen. Weitere Informationen finden Sie unter Aktionen für Vorfälle und Endpoints durchführen.

Datumsbereiche ändern

Die Vorfallsliste zeigt standardmäßig Vorfälle, die am aktuellen Datum aufgetreten sind. Sie können den Datumsbereich ändern, um Vorfälle von anderen Tagen zu sehen.

So filtern Sie die Vorfallsliste nach Datumsbereich:

- Wählen Sie oben rechts auf der Seite

.

. - Wählen Sie aus der Dropdown-Liste einen dieser Zeiträume aus:

- Heute

- Gestern

- Letzte 24 Stunden

- Letzte 7 Tage

- Letzte 14 Tage

- Dieser Monat

- Letzter Monat

- Benutzerdefiniert

- Wenn Sie Benutzerdefiniert wählen, müssen Sie ein Start- und Enddatum für den benutzerdefinierten Zeitraum eingeben. Klicken Sie auf Speichern.

Vorfallslisten sortieren und filtern

In der Vorfallsliste werden Vorfälle standardmäßig in einer nach Risikograd in absteigender Reihenfolge mit dem Status Neu und Gelesen sortiert, sodass die kritischsten Bedrohungen am Anfang der Liste stehen.

Um Ihre Anzeige der Vorfälle individuell anzupassen, können Sie die Vorfallsliste nach Vorfallstyp, Aktion, Risiko oder Status filtern. Sie können die Liste auch nach Risikograd oder Datum sortieren.

So sortieren Sie die Vorfallsliste:

- Wählen Sie oben rechts auf der Seite

.

.

Eine Dropdown-Liste wird geöffnet.

- Wählen Sie, ob Sie Vorfälle nach Datum oder Risikograd und in aufsteigender oder absteigender Reihenfolge sortieren wollen.

So filtern Sie die Vorfallsliste:

- Wählen Sie oben rechts auf der Seite

.

.

Das Dialogfeld Filter wird geöffnet.

- Wählen Sie eine oder mehrere Filteroptionen:

- Klicken Sie auf Filter anwenden.

Vorfallstyp

Um die Vorfallsliste nach Vorfallstyp zu filtern, wählen Sie eine oder mehrere der folgenden Optionen:

- Erweiterte Sicherheitsregel — Ausführung bösartiger Skripte und unbekannter Programme, die erweiterte Infektionstechniken nutzen.

- Exploit — Angriffe, bei denen ein bösartiger Code eingeschleust werden soll, um Prozesse mit Schwachstellen auszunutzen.

- Intrusion-Versuch — Ein Sicherheitsereignis, bei dem ein Angreifer versucht, einen nicht autorisierten Zugriff auf ein System zu erlangen.

- IOA — Angriffsindikatoren (IOA) sind Indikatoren, bei denen es sich höchstwahrscheinlich um einen Angriff handelt.

- Bösartige URL — Eine URL, die für die Verbreitung von Malware, wie beispielsweise Ransomware, erstellt wurde.

- Bösartige IP — Eine IP-Adresse, die mit einer bösartigen Aktivität verknüpft ist.

- Malware — Schadsoftware, deren Ziel es ist, Computersysteme zu schädigen, zu stören und unbefugt Zugriff darauf zu erlangen.

- PUP — Potenziell unerwünschte Programme (PUPs), die eventuell installiert werden, wenn andere Software auf einem Computer installiert wird.

- Virus — Bösartiger Code, der in Computersysteme eindringt.

- Unbekanntes Programm — Das Programm ist blockiert, weil es noch nicht von WatchGuard Endpoint Security klassifiziert wurde. Weitere Informationen dazu, was passiert, wenn Endpoint Security ein unbekanntes Programm umklassifiziert, finden Sie unter Vorfälle neu klassifizieren.

- Bösartiger Access Point — Ein nicht autorisierter WLAN Access Point, der mit Ihrem Netzwerk verbunden ist oder in Ihrem Frequenzbereich in Betrieb ist.

- Zugriff auf Zugangsdaten — AuthPoint-Vorfall, der auf einen Versuch zum Kompromittieren von Konto-Zugangsdaten hinweist.

Aktion

Um die Vorfallsliste nach der für den Vorfall durchgeführten Aktion zu filtern, markieren Sie eines oder mehrere der folgenden Kontrollkästchen:

- Zugelassen (Audit-Modus) — Es wurde ein Vorfall erkannt, jedoch keine Aktion durchgeführt, da sich das Gerät im Audit-Modus befindet.

- Verbindung blockiert — Verbindung ist blockiert.

- Prozess blockiert — Prozess wurde von einem Endpoint-Gerät blockiert.

- Gerät isoliert — Die Kommunikation mit dem Gerät ist blockiert.

- Datei gelöscht — Die Datei wurde als Malware klassifiziert und gelöscht.

- IP blockiert — Die Netzwerkverbindungen zu und von dieser IP-Adresse sind blockiert.

- Access Point blockieren — WLAN-Client-Verbindungen zu diesem bösartigen Access-Point sind blockiert.

- Prozess abgebrochen — Der Prozess wurde von einem Endpoint-Gerät beendet.

- Erkannt — Vorfall erkannt, jedoch keine Aktion durchgeführt.

- Benutzer blockiert — Vorfall bei Zugriff auf Zugangsdaten, bei dem der Benutzer in AuthPoint blockiert wurde.

Um die Vorfallsliste nach Aktionsstatus zu filtern, markieren Sie eines oder mehrere der folgenden Kontrollkästchen:

- Ausgeführt — Die angeforderte Aktion ist abgeschlossen.

- In Ausführung — Die angeforderte Aktion wird ausgeführt.

- Nicht ausgeführt — Die angeforderte Aktion wurde noch nicht ausgeführt.

- Fehler — Die angeforderte Aktion wurde nicht abgeschlossen und hat einen Fehler zurückgegeben. Weitere Informationen finden Sie unter Fehlersuche bei Vorfallsfehlern.

Risiko

Um die Vorfallsliste nach Risikograd zu filtern, markieren Sie eine oder mehrere der folgenden Optionen:

- 10 — Kritisch

- 9 — Kritisch

- 8 — Hoch

- 7 — Hoch

- 6 — Mittel

- 5 — Mittel

- 4 — Mittel

- 3 — Niedrig

- 2 — Niedrig

- 1 — Niedrig

Weitere Informationen finden Sie unter Risikograde und -bewertungen in ThreatSync.

Status

Standardmäßig enthält die Vorfallsliste nur Vorfälle mit dem Status Neu oder Gelesen. Um die Vorfallsliste nach Status zu filtern, wählen Sie eine oder mehrere der folgenden Optionen:

- Neu — Neue Vorfälle, die auf der Seite Vorfallsdetails noch nicht überprüft wurden.

- Gelesen — Vorfälle, die auf der Seite Vorfallsdetails überprüft oder manuell als Gelesen markiert wurden.

- Geschlossen — Vorfälle, die automatisch durch eine Automatisierungsregel oder manuell geschlossen wurden, weil die Bedrohung laut Analyst kein Risiko mehr darstellt.

Informationen zum Archivieren oder Ändern des Status eines Vorfalls finden Sie unter Status von Vorfällen schließen oder ändern.

Vorfallsdiagramme anzeigen

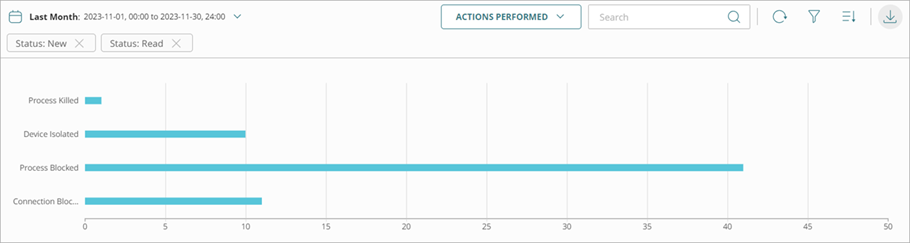

In der Dropdown-Liste Diagramm anzeigen auf der Seite Vorfälle stehen Diagramme zur Anzeige zur Verfügung. Jedes Diagramm beinhaltet die Daten des vorgegebenen Datumsbereichs.

- Vorfallsrisiko — Zeigt ein Kreisdiagramm mit Vorfällen, die nach den Risikograden Niedrig, Mittel, Hoch und Kritisch unterschieden werden.

- Vorfallsstatus — Zeigt ein Kreisdiagramm mit Vorfällen nach ihrem Status (Neu, Gelesen und Geschlossen).

- Durchgeführte Aktionen — Zeigt ein Diagramm der für die Vorfälle durchgeführten Aktionen.

- Zeitstrahl Vorfälle — Zeigt einen Zeitstrahl der Vorfälle entweder als Balken- oder Liniendiagramm. Bewegen Sie den Mauszeiger auf Daten im Diagramm, um Datum und Uhrzeit des Vorfalls anzuzeigen.

- Vorfallstypen — Zeigt ein Kreisdiagramm der Vorfallstypen.

Wenn WatchGuard Endpoint Security (EPDR) eine Datei blockiert und dies als Vorfall erfasst, können Sie Endpoint Security dazu autorisieren, die Datei zuzulassen. Weitere Informationen finden Sie unter Autorisierte Software-Einstellungen konfigurieren (Windows-Computer).

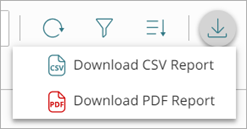

Vorfallslistenberichte herunterladen

Sie können auf der Seite Vorfälle einen Vorfallslistenbericht entweder im CSV- oder PDF-Format herunterladen. Der Bericht enthält die von Ihnen in der Liste sortierten und gefilterten Vorfallsdaten für den angegebenen Zeitraum.

Falls Sie in der Dropdown-Liste Diagramm anzeigen ein Diagramm zur Anzeige ausgewählt haben, ist dieses Diagramm auch im PDF des Vorfallslistenberichts enthalten. Wenn Sie keine Diagramme in Ihrem PDF-Bericht wünschen, wählen Sie Kein in der Dropdown-Liste Diagramm anzeigen.

Zum Herunterladen eines Vorfallslistenberichts klicken Sie auf ![]() und wählen CSV-Bericht herunterladen oder PDF-Bericht herunterladen.

und wählen CSV-Bericht herunterladen oder PDF-Bericht herunterladen.

Der PDF-Bericht enthält Details zu Vorfällen für Ihren ausgewählten Datumsbereich, die gemäß ihren Vorgaben nach Vorfallstyp, Aktion, Risiko oder Status gefiltert oder sortiert sind.

Wenn Sie einen Bericht von der Seite Vorfälle herunterladen, können Sie wählen, ob Sie nur die ersten 10.000 Vorfälle oder alle Vorfälle in den Bericht aufnehmen wollen. Wenn Sie nur die ersten 10.000 Vorfälle einbeziehen, wird der Bericht generiert und sofort heruntergeladen. Wenn Sie alle Vorfälle einbeziehen, wird der Bericht im Hintergrund generiert und eine Benachrichtigung fordert Sie auf, den Bericht herunterzuladen, wenn er fertig ist.

Das Verfahren für das Herunterladen des Zusammenfassungsberichts Bedrohungen finden Sie unter ThreatSync-Vorfallsübersicht.

Das Verfahren für die Planung eines ThreatSync-Berichts finden Sie unter ThreatSync-Berichte planen.

Fernsteuerung

Mit dem Fernsteuerungstool können Sie eine Remote-Verbindung zu Windows-, MAC- und Linux-Computern in Ihrem Netzwerk für die Suche und Behebung potenzieller Angriffe herstellen.

Um diese Funktion zu nutzen, müssen Remote-Computer über Folgendes verfügen:

- Eine aktive WatchGuard Advanced EPDR-Lizenz

- Ein in Endpoint Security zugewiesenes Fernsteuerungseinstellungsprofil. Weitere Informationen finden Sie unter Einstellungen für Fernzugriff konfigurieren.

Weitere Informationen finden Sie unter Über das Fernzugriffstool in der Endpoint Security-Hilfe.

So starten Sie die Fernsteuerung über die Seite Vorfälle:

- Aktivieren Sie das Kontrollkästchen neben einem Vorfall.

Das Menü Aktionen wird angezeigt. - Wählen Sie in der Dropdown-Liste Aktionen die Option Fernsteuerung.

- Wählen Sie Fernsteuerung.

Das Fenster Fernsteuerung für den Computer wird geöffnet.

Aktionen für Vorfälle und Endpoints durchführen

ThreatSync-Endpoints überwachen

Autorisierte Software-Einstellungen konfigurieren (Windows-Computer)